Fermata #193 - Le Crypto Wars

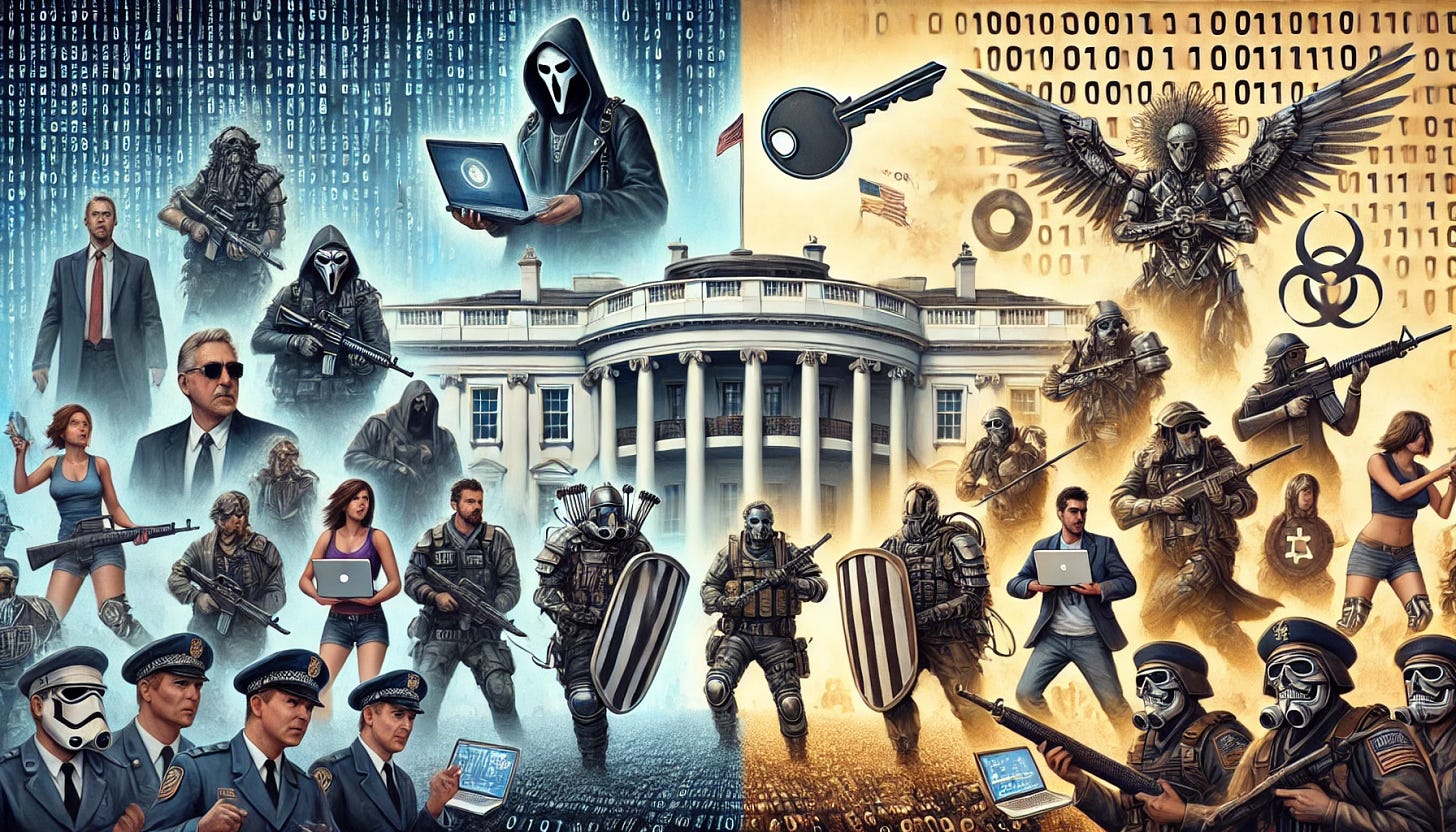

Molto prima di Bitcoin, i Cypherpunk ebbero la meglio sul governo americano che voleva limitare la diffusione della crittografia: il racconto delle Crypto Wars da The Genesis Book di Aaron van Wirdum

Estratto di The Genesis Book

Libro: The Genesis Book

Autore: Aaron van Wirdum

Editore: BTC Media

Anno di pubblicazione: 2024

Quando Bill Clinton assunse la carica di 42º Presidente degli Stati Uniti nel gennaio 1993, la sua nuova amministrazione fu rapida nel condividere le proprie preoccupazioni riguardo all'uso potenzialmente nefasto dei computer personali e di Internet. Annunciarono che le forze dell'ordine avrebbero avuto bisogno di nuovi strumenti per tenere il passo con il ritmo recente dell'innovazione tecnologica.

Si rivelò essere un presagio delle Crypto Wars degli anni '90; il governo degli Stati Uniti avrebbe tentato di limitare l'uso della crittografia.

Il primo colpo fu sparato quando Zimmermann divenne l'obiettivo di un'indagine criminale. Negli Stati Uniti, in quel periodo, i protocolli crittografici che utilizzavano chiavi più grandi di 40 bit erano classificati come armamenti secondo la definizione dell'Arms Export Control Act. L'invio o il trasporto di un sistema crittografico forte all'estero richiedeva una licenza – lo stesso tipo di licenza necessaria per il trasporto internazionale di armi da fuoco, munizioni o esplosivi.

Qui puoi ascoltare un estratto gratuito di Bitcoin Train Podcast!

Per accedere alla completa versione narrata dell’articolo ed entrare nel gruppo Telegram dedicato alla newsletter, abbonati a Bitcoin Train. Puoi farlo sia pagando in bitcoin (clicca qui) che in euro (clicca qui).

Zimmermann non aveva una tale licenza, ma condivideva il suo software gratuito su Internet. Poiché Internet non conosce confini, il governo insinuò che Zimmermann avesse esportato illegalmente il software e i protocolli crittografici inclusi.

E poi c'era il chip Clipper, un chipset sviluppato dall’NSA e supportato dall'amministrazione Clinton. Il chip Clipper utilizzava la crittografia a chiave pubblica per crittografare i dati, ma l’NSA aveva aggiunto una chiave di decrittazione speciale al protocollo. Il piano era che compagnie di telecomunicazioni come AT&T adottassero il chipset, il che avrebbe permesso agli utenti di crittografare le loro telefonate. Tuttavia, le compagnie di telecomunicazioni avrebbero detenuto una chiave di decrittazione, che avrebbe potuto essere consegnata al governo su richiesta. Tale escrow delle chiavi era necessario per ragioni di sicurezza nazionale, insisteva l'amministrazione Clinton: le autorità dovevano essere in grado di ascoltare le telefonate di potenziali e sospetti terroristi.

Il chip Clipper affrontò l'opposizione degli attivisti per la privacy e dei gruppi di interesse per le libertà civili in tutto il paese, inclusi l'EFF, l'Electronic Privacy Information Center (EPIC) e l'American Civil Liberties Union (ACLU), così come le pubblicazioni tecnologiche come Wired, le startup di crittografia come RSA di Ron Rivest, Adi Shamir e Leonard Adleman, e alcuni politici (sia Democratici che Repubblicani). I critici credevano che l'escrow delle chiavi potesse sottoporre i cittadini a una sorveglianza governativa aumentata e possibilmente illegale.

Ovviamente, anche i Cypherpunk respinsero il chip Clipper; l'opposizione contro il chip dell’NSA divenne uno dei primi argomenti ricorrenti nella mailing list. Era evidente che consegnare le chiavi di decrittazione alle telecomunicazioni (e, per estensione, agli organismi governativi che regolano le telecomunicazioni) avrebbe reso questi protocolli crittografici praticamente inutili.

Per i Cypherpunk, la privacy significava in gran parte la privacy dai governi; era così che potevano prevenire un futuro orwelliano. E, ovviamente, la visione cripto-anarchica probabilmente non sarebbe andata molto lontano con il loro Galt's Gulch nel cyberspazio se i blocchi costitutivi crittografici che li proteggevano dallo Stato si fossero rivelati porosi.

Allo stesso tempo, imporre l'uso di protocolli di crittografia compromessi o deboli non avrebbe reso il mondo un posto più sicuro in alcun senso significativo, sostenevano i cypherpunk. Gli attori nefasti avrebbero comunque potuto utilizzare una crittografia adeguata sotto il debole strato di crittografia del chip Clipper per nascondere il contenuto delle loro comunicazioni, quindi anche se gli agenti governativi avessero usato la loro chiave di decrittazione designata, tutto ciò che avrebbero trovato sarebbe stato altro testo cifrato.

Tim May credeva che i Cypherpunk potessero svolgere un ruolo chiave nelle successive Crypto Wars. Dove i gruppi di interesse stabiliti erano meglio organizzati, meglio finanziati e meglio connessi con i responsabili delle politiche e i regolatori. May vedeva il modello organizzativo più anarchico dei Cypherpunk come una forza di per sé. Dispersi in tutti gli Stati Uniti e oltre, senza leader o organizzazione formale, i Cypherpunk erano impossibili da cooptare. Mentre l'EFF, l'EPIC e l'ACLU potevano impegnarsi in negoziazioni gentili, i Cypherpunk non avrebbero adottato nulla che assomigliasse a una posizione di moderazione.

"In un certo senso, i Cypherpunk riempiono una nicchia importante essendo il lato oltraggioso, il lato radicale... forse un po' come il ruolo che hanno svolto i Black Panthers, gli Yippies e i Weather Underground una generazione fa", scrisse May.

In effetti, l'opposizione dei Cypherpunk prese forma in varie forme; proprio perché non avevano un'organizzazione formale, i Cypherpunk agirono infine di propria iniziativa. Alcuni di loro distribuirono volantini con informazioni sul chip Clipper nei centri commerciali locali. Altri analizzarono il funzionamento del chip per cercare di trovare difetti nel suo design. E, naturalmente, la principale strategia dei Cypherpunk era scrivere codice.

"Un'intrusione nel mondo reale potrebbe essere il divieto totale della crittografia forte, con cifrari approvati dal governo obbligatori", speculava May riguardo a un'ulteriore escalation delle Crypto Wars. "Un tale divieto avrà un effetto devastante e dissuasivo sulla nostra privacy, sulla nostra capacità di creare i mondi del cyberspazio che ho descritto e sui mercati mediati dai computer in generale". Concludendo:

"Il nostro obiettivo immediato deve essere assicurarci che il 'genio sia fuori dalla bottiglia', che abbastanza strumenti e conoscenze crittografiche siano ampiamente diffuse in modo che un tale divieto governativo sia futile".

I Cypherpunk erano motivati e determinati, ma affrontando la piena forza del governo degli Stati Uniti, pochi avrebbero previsto che sarebbero usciti dalle Crypto Wars come vincitori.

Eppure, iniziarono a ottenere un successo dopo l'altro.

Uno dei successi più notevoli poteva essere attribuito a Matt Blaze, un ricercatore di sicurezza di Bell Labs e un abituale della mailing list dei Cypherpunk. Nel 1994, Blaze inflisse un duro colpo al chip Clipper pubblicando un documento che esponeva un difetto nel design del chip che avrebbe permesso agli utenti di disabilitare la chiave di decrittazione speciale. Già subendo alcuni danni alla reputazione a causa della feroce opposizione che affrontava, ora si scoprì che il chip Clipper non faceva nemmeno ciò che doveva fare.

Era sufficiente perché le compagnie di telecomunicazioni decidessero di non adottare la tecnologia dell’NSA. Il progetto sarebbe stato completamente abbandonato entro il 1996.

Allo stesso modo, i Cypherpunk Ian Goldberg e David Wagner nel 1995 riuscirono a rompere lo standard di crittografia chiuso di Netscape come parte di un concorso progettato da Hal Finney, e lo fecero in poche ore. Rappresentò un colpo all'immagine di una delle aziende di punta della Silicon Valley.

In risposta alla violazione, Netscape affermò che erano stati impediti dall'offrire standard di crittografia più forti all'estero, e sebbene questo fosse solo parte del problema, fece ben poco per rassicurare i potenziali clienti al di fuori degli Stati Uniti. La vicenda evidenziava un altro problema causato dalla classificazione della crittografia come armamento: le aziende tecnologiche americane rischiavano di perdere quote di mercato a favore dei concorrenti stranieri.

Un altro Cypherpunk, Brad Huntting, aveva nel 1994 avuto un'idea ingegnosa per sfidare le restrizioni all'esportazione di tali protocolli crittografici: pubblicare il codice in un formato fisico per dimostrare che i divieti sulle distribuzioni software sono in conflitto con i diritti fondamentali.

"Il diritto alla libertà di parola è protetto dalla Costituzione degli Stati Uniti. Dobbiamo solo dimostrare che il software crittografico è uguale alla parola ", scrisse alla mailing list. "Questo non dovrebbe essere troppo difficile (un po' doloroso forse, ma non difficile). L'atto dovrebbe coinvolgere un'opera pubblicata (preferibilmente in senso stampato)."

Circa un anno dopo, Zimmermann pubblicò "PGP: Source Code and Internals": aveva stampato il codice sorgente completo di PGP in un libro. Come infatti sottolineato da Huntting, i libri (inclusa l'esportazione di libri) sono protetti negli Stati Uniti dal Primo Emendamento. Distribuendo liberamente e legalmente in copertina rigida le stesse informazioni che lo avevano reso oggetto di indagine criminale, Zimmermann evidenziava l'assurdità delle regolamentazioni sulle esportazioni di crittografia.

Sebbene non sia mai stato confermato che avesse qualcosa a che fare con la pubblicazione del suo libro, il governo degli Stati Uniti abbandonò il caso di Zimmermann all'inizio del 1996.

Inoltre, i divieti di esportazione sarebbero stati completamente revocati entro la fine di quell'anno. Una combinazione di sfide legali, limitazioni economicamente dannose per il settore tecnologico americano e la già allora irreversibilmente diffusa distribuzione di protocolli crittografici al di fuori degli Stati Uniti portarono l'amministrazione Clinton a eliminare la crittografia commerciale dalla Munition List del tutto.

I Cypherpunk non l'avevano fatto da soli: il movimento per difendere la crittografia durante le Crypto Wars era più ampio di loro. Ma, avevano innegabilmente svolto un ruolo importante. Il collettivo libero di hacker e crittografi uniti da poco più di una mailing list su Internet aveva affrontato il governo degli Stati Uniti, e vinto.