Fermata #98 - Il (nuovo) autogol di Ledger

Il più grande produttore mondiale di hardware wallet lancia un servizio per "recuperare la seed phrase con i propri documenti" che manda nel panico gli utenti. Nuovo passo falso del gigante francese

Acquistare un hardware wallet per poi delegare la responsabilità della custodia delle proprie chiavi private a terzi.

Questo propone, in estrema sintesi, l’ultimo servizio lanciato dal più grande produttore di signing device1 al mondo: Ledger Recover.

Ledger, il colosso francese con in mano larga fetta del mercato di signing device, sta subendo un’alzata di scudi da parte di clienti e community. Il lancio di Ledger Recover ha fatto sorgere tantissime domande sul funzionamento degli hardware wallet e di come, in particolare, l’azienda possa comunicare da remoto con i dispositivi dei clienti.

Scopriamo cos’è successo, come funziona il nuovo servizio, quali sono i rischi e le possibili alternative.

Qui puoi ascoltare un estratto gratuito di Bitcoin Train Podcast!

Per accedere alla completa versione narrata dell’articolo ed entrare nel gruppo Telegram dedicato alla newsletter, abbonati a Bitcoin Train. Puoi farlo sia pagando in bitcoin (clicca qui) che in euro (clicca qui).

Un autogol chiamato Ledger Recover

“Vogliamo rendere sempre più accessibile la custodia per i nuovi arrivati nel mondo crypto”.

E’ lo slogan, ripetuto quasi allo sfinimento dai dirigenti di Ledger, nel Twitter Space organizzato dall’azienda lo scorso 16 maggio per affrontare l’insurrezione di clienti ed esperti del settore. Un dibattito scatenato il giorno stesso dalla scoperta di un servizio, Ledger Recover, il cui lancio era in realtà già stato annunciato a inizio maggio e di cui si era parlato anche su Wired.

Il servizio è oggi disponibile per i soli possessori di un Ledger Nano X e permette di creare un backup della propria seed phrase (la lista segreta di 24 parole da cui vengono derivate le chiavi private del wallet), criptarlo, dividerne in tre parti la versione criptata e inviare queste ultime a tre diverse società che le conservino.

Come funziona

Per accedere a Ledger Recover bisogna usare l’applicazione Ledger Live, è obbligatorio fornire i propri documenti sottoponendosi a una verifica dell’identità con tanto di selfie e abbonarsi al prezzo di $9,99 al mese, nonché aggiornare il firmware del Nano X all’ultima versione 2.2.1.

Ciò che accade, solo per chi decide di sottoscrivere l’abbonamento, è quanto segue.

Il Secure Element (SE) contenuto nel signing device, ovvero il chip che nasconde il segreto delle 24 parole e che in tutti i prodotti è sempre closed-source2, esegue quello che viene definito Shamir Backup: un protocollo di sicurezza basato sull’algoritmo crittografico Shamir Secret-Sharing (SSS) creato da Adam Shamir.

Descritto da SLIP-0039 - Shamir's Secret-Sharing for Mnemonic Codes - lo Shamir Backup consente di dividere la seed phrase da 2 a 16 parti (la scelta del numero è a pura discrezione individuale) e di poterla ricostruire senza tutte le parti, per diminuire il rischio di smarrimento o di furto delle 24 parole. Uno dei casi più comuni è quello della creazione di tre parti diverse con la possibilità di recuperare l’intera seed phrase riunendone solamente due. In questo caso ognuna delle tre parti contiene 20 parole (di cui, com’è ovvio, alcune in comune). Nel caso una qualunque delle tre partizioni venga rubata o persa, riunendo le altre due si è in grado di ricostruire il proprio wallet.

Il Secure Element del Ledger Nano X esegue lo Shamir Backup 2 di 3. Il contenuto delle tre parti della seed phrase viene criptato dallo stesso SE e le tre versioni criptate vengono inviate a tre società: Coincover, EscrowTech e la stessa Ledger. Il cliente che perde le 24 parole e anche il Nano X, identificandosi con i propri documenti, riceve due parti criptate di seed phrase. La decrittazione di queste ultime, necessaria alla ricostruzione del wallet, può avvenire solamente all’interno del Secure Element di un Nano X (il cliente che ha perso anche il Nano X deve quindi acquistarne un altro).

Il fatto che la decrittazione possa avvenire su un qualsiasi Nano X e non su quello originale del cliente è un dettaglio non da poco, rivelato dallo stesso CTO di Ledger in questo video pubblicato su Twitter.

Dubbi e rischi associati al servizio

Le implicazioni di Ledger Recover sono diverse. Partiamo dall’ultimo punto.

La chiave di decrittazione

Se la decrittazione potesse avvenire esclusivamente nel Nano X che ha generato inizialmente la seed phrase significherebbe che la chiave di decrittazione - che per definizione è univoca e non può essere generalizzata per tutti i device - è custodita all’interno del Secure Element del dispositivo. Così, tuttavia, non è.

Anche perdendo il device e comprandone uno nuovo è possibile rivelare le due parti criptate della seed phrase. Quindi la domanda, come evidenzia l’attivista per la privacy Seth for Privacy su Twitter, è la seguente:

Chi ha la chiave di decrittazione? Forse Ledger? O è inserita all’interno del processo di login e identificazione di Ledger Recover? In tal caso, come è conservata? Che tipo di algoritmo crittografico viene utilizzato? Come possiamo verificarlo?

L’azienda non ha fornito chiarimenti in merito. La risposta, quindi, è che non possiamo verificare per il fatto che, a differenza dei competitor, il firmware di tutti i device Ledger è closed-source3.

Il Secure Element e l’estrazione delle chiavi da remoto

Era convinzione diffusa il fatto che il Secure Element di un qualsiasi signing device dovesse essere una fortezza inviolabile e, dunque, dovesse eseguire tutte le operazioni in locale senza mai comunicare direttamente con la rete Internet. Con l’aggiornamento del firmware e la sottoscrizione dell’abbonamento, tuttavia, Ledger fa sì che il SE possa comunicare dati criptati in rete.

Questo porta a una nuova preoccupazione: l’azienda avrebbe i mezzi tecnici per sviluppare dei firmware malevoli in grado di estrarre la seed phrase dai dispositivi? La risposta è sì, come ammesso dalla stessa società francese in un tweet (successivamente eliminato):

Tecnicamente parlando, è ed è sempre stato possibile scrivere un firmware che faciliti l'estrazione delle chiavi. Avete sempre confidato nel fatto che Ledger non avrebbe implementato un firmware di questo tipo, che lo sapeste o meno.

Il software Ledger Live, infatti, è open-source solamente in parte. Non è possibile verificare le interazioni tra Ledger Live e il Secure Element perché questa sezione è closed-source.

Dati sensibili e impersonificazione

Fornire i propri dati a terzi nell’era di Internet, lo sapete, è un rischio molto significativo. Le notizie relative ad hack di database ricolmi di dati sensibili sono all’ordine del giorno e la stessa Ledger ne è stata protagonista in passato.

Nel luglio del 2020 l’azienda francese ha subito un enorme data leak: circa 272.000 clienti sono stati colpiti dall’attacco hacker e circa un milione di indirizzi e-mail sono stati trafugati. A essere esposti sono stati anche indirizzi postali, nomi, cognomi e numeri di telefono. Capite bene che i dettagli di chi ha comprato un signing device - e dunque presumibilmente potrebbe controllare una quantità significativa di criptovalute - sono preziosissimi.

Anche volendo sorvolare sul rischio implicato nel fornire i propri dati identificativi e finanziari a terze parti - la cui qualità della sicurezza informatica è sconosciuta ed è certo che possano essere soggette a coercizione governativa - qui si va oltre. Nel caso un attore malevolo fosse in grado di estrarre i dati di identificazione potrebbe:

Avere in mano documenti e informazioni personali di tutti i clienti registrati al servizio Ledger Recover;

Decidere quanti clienti derubare e acquistare dei Ledger Nano X;

Richiedere il backup di due delle tre parti di ogni wallet utilizzando i nuovi Nano X insieme ai documenti trafugati;

Rubare i fondi dei clienti.

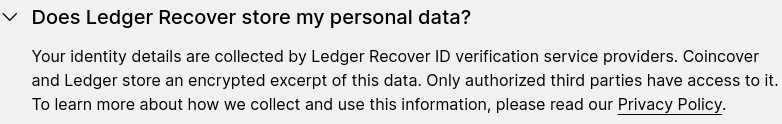

Naturalmente le possibilità che questo accada sono molto basse. Anche i dati personali vengono criptati prima di essere salvati sui server di Ledger e Coincover, ma “terze parti autorizzate”, come si legge sul sito dell’azienda francese, vi hanno accesso.

La fiducia non deve poi essere riposta solamente in Ledger, Coincover e nelle “terze parti autorizzate” ma anche in Onfido, l’azienda a cui Ledger delega la procedura di identificazione. Onfido conserva i documenti d’identità, i selfie, gli indirizzi IP, i numeri identificativi dei signing device e molto altro4. Insomma: tutto ciò che serve per ottenere la seed phrase tramite Ledger Recover.

Una così scarsa attenzione alla privacy non dovrebbe stupire quando si parla di Ledger: un’azienda che a metà aprile ha lanciato una meravigliosa idea di marketing. La collana per hardware wallet. Per passeggiare in serenità urlando al mondo: “Hey, io ho delle criptovalute!”

In definitiva, la scelta di Ledger è molto dubbia per un semplice motivo. Qual è il punto di comprare un signing device se poi decido di salvare le chiavi private online? Il caso d’uso di un hardware wallet è quello di mantenere offline la propria seed phrase, così che non possa essere rubata da degli attacchi hacker. Il caso del furto di bitcoin allo sviluppatore Luke Dashjr, che non teneva le proprie chiavi offline ma che era convinto di avere un setup a prova di bomba, fa scuola.

Quello dell’azienda francese è un vero e proprio autogol. Se la custodia delle chiavi online delegata o condivisa con terze parti è una soluzione che - a seconda delle esigenze di ognuno - può essere sensata, non lo è affatto dopo aver acquistato un dispositivo il cui unico scopo è quello di custodire le chiavi lontano dalla rete. Ledger Recover è una contraddizione.

Le alternative

“Quindi se ho un hardware wallet Ledger devo cambiarlo?”

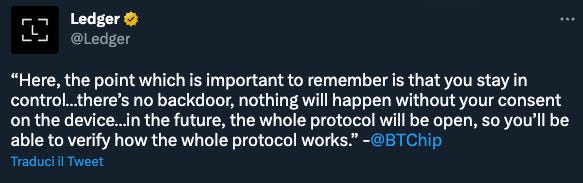

Niente panico. Ledger Recover è un servizio opzionale che deve essere esplicitamente approvato dall’utente. Per chi di voi possegga un Nano X (ma in futuro anche altri prodotti) e non si abboni, non cambia niente. Il vostro Secure Element non comunicherà con l’esterno. “Non c’è alcuna backdoor”: questo dice l’azienda e tocca fidarsi.

E’ una questione di compromessi. Quando si parla di Ledger - essendo il codice sorgente del firmware non verificabile - un certo grado di fiducia da riporre nell’azienda c’è sempre.

Il mercato offre alternative in cui sia il firmware dell’hardware wallet (tranne il Secure Element) che l’applicazione proprietaria, quando presente, sono open-source. Se volete fidarvi il meno possibile del mondo esterno potete considerare le seguenti opzioni:

BitBox02 di Shift Crypto: applicazione proprietaria BitBox open-source. Firmware open-source. Dotato di Secure Element closed-source. Disponibile anche in versione Bitcoin-only. Consigliato sia per principianti che per esperti. Fascia di prezzo medio-alta.

Jade di Blockstream: applicazione proprietaria non presente ma compatibilità con i principali desktop wallet e con Blockstream Green. Firmware open-source. Non dotato di Secure Element5. Bitcoin-only. Consigliato sia per principianti che per esperti. Fascia di prezzo bassa.

Model One e Model T di Trezor: applicazione proprietaria Trezor Suite open-source. Firmware open-source. Non dotati di Secure Element (si veda nota 5). Disponibili in versione Bitcoin-only. Model T è l’unico signing device sul mercato a supportare nativamente lo Shamir Backup. Consigliati sia per principianti che per esperti. Model One: fascia di prezzo bassa. Model T: fascia di prezzo alta.

Coldcard Mk4 di Coinkite: applicazione proprietaria non presente ma compatibilità con i principali desktop wallet. Firmware open-source. Dotato di Secure Element closed-source. Bitcoin-only. Consigliato per gli utenti esperti. Fascia di prezzo alta.

Passport di Foundation Devices: applicazione proprietaria non presente ma compatibilità con i principali desktop wallet e con Foundation Envoy. Firmware open-source. Dotato di Secure Element closed-source. Bitcoin-only. Consigliato per gli utenti esperti. Fascia di prezzo alta.

Vieni alla BTC Prague!

Nuovo speaker annunciato da BTC Prague, la conferenza Bitcoin più grande d’Europa che si terrà a Praga dall’8 al 10 giugno!

Mir Liponi è sempre stata un'appassionata di tecnologia fin da bambina. Quando ha scoperto Bitcoin, intorno al 2014, ne ha compreso il potenziale dirompente e ne è diventata una sostenitrice attiva. Dal 2016 mette in contatto i migliori esperti internazionali di Bitcoin e le startup più promettenti.

Mir è attualmente tra gli organizzatori del Bitcoin Milan Meetup mensile ed è co-fondatrice di Satoshi Design.

Usa il codice BTCTRAIN per ottenere il 10% di sconto sui biglietti d’ingresso. Ulteriore sconto del 5% pagando in bitcoin. Biglietti acquistabili da qui.

Online su YouTube la live di lunedì scorso con Massimo Musumeci

E’ online il nuovo video-approfondimento dedicato al tema della settimana di Bitcoin Train sul canale YouTube di Massimo Musumeci, fisico, ricercatore Bitcoin ed esperto di privacy e sicurezza informatica.

Questo lunedì si è parlato dei token su Bitcoin dovuti all’utilizzo del protocollo BRC-20. Appuntamento a lunedì 22 maggio!

L’adozione di Bitcoin in El Salvador: un nuovo libro tutto italiano

E’ uscito il libro di Riccardo Giorgio Frega sull’adozione di Bitcoin in El Salvador! Riccardo, insieme a Laura Nori, ha viaggiato il Paese centroamericano - dalle principali città ai più remoti villaggi dispersi nella natura - per documentare come la popolazione locale stia vivendo l’introduzione di Bitcoin come valuta a corso legale. Lettura obbligatoria.

Potete acquistare il libro su Amazon oppure, per pagare in bitcoin, contattando direttamente la casa editrice.

Formula più corretta per definire un hardware wallet. Si tratta infatti di un dispositivo pensato per firmare crittograficamente le transazioni.

Il codice sorgente del Secure Element è segreto, non pubblico, per ragioni di sicurezza. Lo è in tutti i principali hardware wallet sul mercato, non solo nei dispositivi Ledger.

Il codice sorgente alla base dei signing device Ledger (ossia quello del firmware) non è pubblico. Il co-fondatore di Ledger ha detto che in futuro il protocollo di comunicazione tra il SE e le tre controparti sarà reso pubblico.

Fonte: Onfido.com/privacy

Il fatto che non sia dotato di SE rende Jade 100% open-source. Lo stesso vale per i signing device Trezor. Nel caso di Jade la mancanza del SE è ovviata dai server di Blockstream o dalla possibilità di configurarsi autonomamente un server dedicato (opzione consigliata agli utenti esperti). Nel caso di Trezor la mancanza del SE implica invece una vulnerabilità fisica. In caso di furto del dispositivo, un esperto potrebbe essere in grado di estrarre la seed phrase e dunque sottrarre i fondi. La vulnerabilità è stata dimostrata in passato.